En période de crise sanitaire, les entreprises ont constaté avec effroi leur impréparation (voir blog avril 2020). Anticiper toute perturbation pour y laisser le moins de plumes possible : voilà l’objectif d’un système de management de la continuité d’activité. Les organisations qui avaient un Plan de Continuité d’Activité sont celles que la crise sanitaire a le moins impacté. La rédaction d’un Plan de Continuité d’Activité (PCA) est une étape cruciale pour toute entreprise.

Mais comment faire pour qu’il soit efficace ?

Je vous propose un très bon article synthétique et pragmatique proposé dans Crise & Résilience Magazine. Je remercie Alexandre Fournier de m’avoir donné son accord pour le publier dans mon blog.

Vous trouverez dans cet article les étapes clés de l’élaboration d’un PCA.

Vous y retrouverez, comme pour une cartographie réussie, l’importance qu’il y a pour les gestionnaires (et la valeur ajoutée) de déployer une méthode de gestion des risques et des outils qui se soient pas uniquement quantitatifs et de type contrôle.

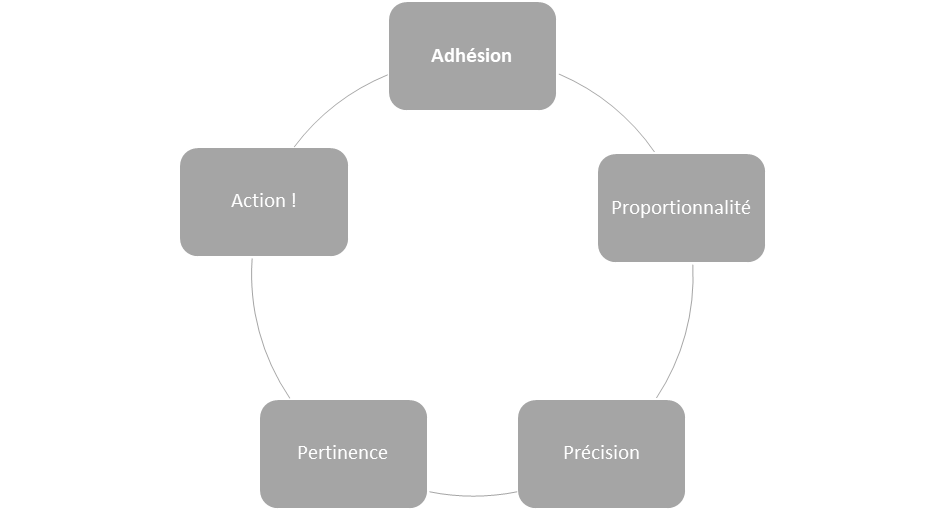

Je qualifie cette approche de technique et socio-cognitive. Je vous en propose un rappel ci-dessous.

En savoir plus sur une gestion des risques technique et socio-cognitive.

Pourquoi cette approche ?

Une approche à la fois technique et socio-cognitive permet de passer d’une logique de contrôle à une logique de soutien ; elle rejoint la mise en place du « risk management intelligent » préconisé par Power (2004, 2007, 2009, 2016). Cette approche permet d’émanciper les managers du déploiement d’informations sous la forme « d’outils formalisés, normés… » qu’il décrit comme une « addition de couches de pseudo confort donnant une illusion de confort. » (Voir Chapitre I L’activité des Risk Managers, p117-122 Dans l’ouvrage : Aubry C., Dufour N., Risk Management. Organisation de la Fonction Risk Manager. Méthodes de gestion des risques, 2022).

A lire et à relire sur le blog . L’approche en elle-même :

Quels outils ?

Elle passe par la mise en place d’outils hors contrôle tels que le e-learning, le retour d’expérience, les formations, la responsabilité des opérationnels, l’appropriation des outils… Ils permettent d’avoir l’appui des opérationnels et d’acquérir une légitimité cognitive (celle qui consiste à s’ancrer dans l’inconscient collectif pour être compris par les parties prenantes, devenir incontournable) ; elle est le « graal » de la légitimité.

A lire et à relire sur le blog. L’approche appliquée à :

- la gestion du cyberrisque Cybercriminalité : les collaborateurs, première ligne de défense de l’entreprise

- la gestion des risques liés au télétravail Télétravail, risques et plans d’actions ou quels plans d’actions pour gérer les risques liés au télétravail et selon quelle approche ? (2)

- la gestion de crises Gestion de crises (4) des solutions. 3ème opus : présentation d’un outil, le RETEX

LES ÉTAPES CLÉS DE L’ÉLABORATION D’UN PCA

L’élaboration d’un Plan de Continuité des Activités (PCA) efficace implique plusieurs étapes clés. Chaque étape contribue à construire un plan robuste et adaptable, capable de guider une entreprise à travers des crises de toute nature.

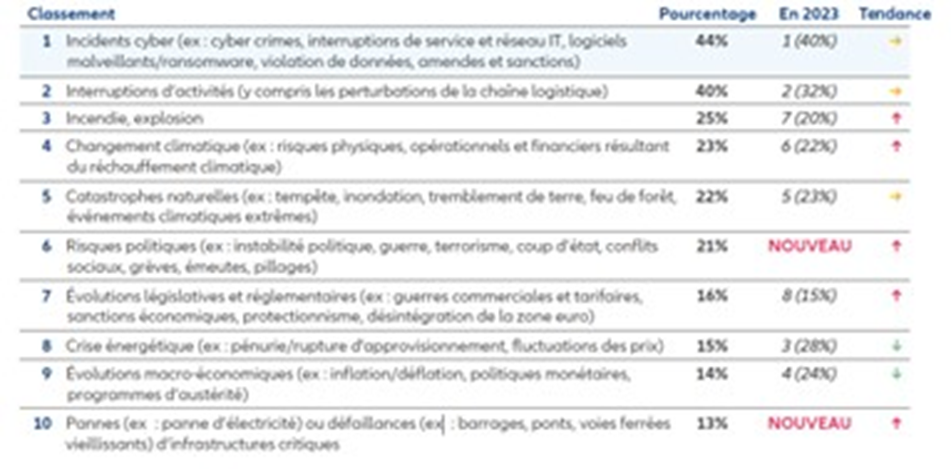

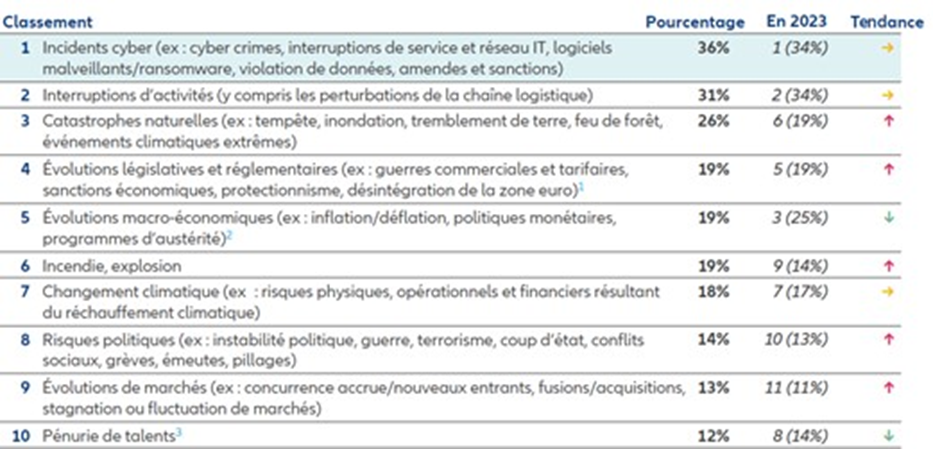

1. Identification des risques

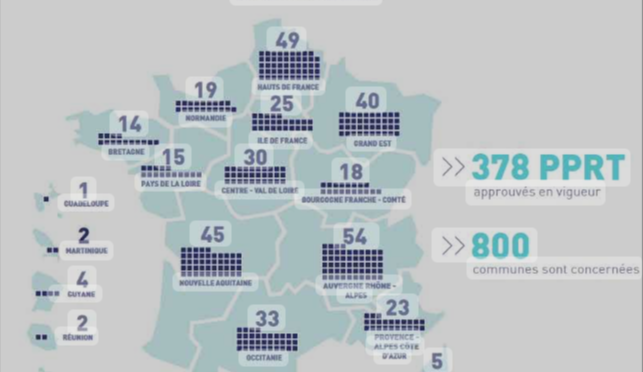

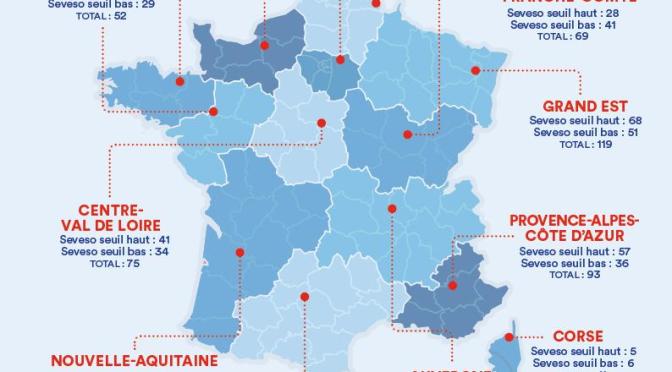

Le point de départ de tout PCA est l’identification des risques. Cette étape implique une analyse approfondie des menaces potentielles qui pourraient perturber les activités de l’entreprise. Ces risques peuvent être internes, comme des problèmes opérationnels ou technologiques, ou externes, comme des catastrophes naturelles ou des changements réglementaires. L’identification des risques permet de cerner les domaines où l’entreprise est la plus vulnérable et nécessite une attention particulière dans le plan de continuité.

2. Analyse d’Impact sur l’Activité (AIA)

Après l’identification des risques, l’étape suivante est l’Analyse d’Impact sur l’Activité (AIA). Cette analyse évalue les conséquences potentielles des interruptions sur les différentes fonctions de l’entreprise. L’AIA aide à déterminer quels processus et fonctions sont critiques pour la survie et le fonctionnement continu de l’entreprise. Elle permet également de fixer des priorités pour la reprise et d’allouer de manière adéquate les ressources lors de la mise en œuvre du PCA.

3. Définition des stratégies de continuité

Une fois les risques identifiés et leurs impacts analysés, l’étape suivante est de développer des stratégies de continuité adaptées. Ces stratégies varient en fonction de la nature et de la taille de l’entreprise, ainsi que des risques spécifiques identifiés. Elles peuvent inclure la mise en place de sites de travail alternatifs, l’élaboration de plans de communication d’urgence, ou la mise en place de systèmes de résilience informatique, de plan de reprise informatique, de plan de gestion de crise. L’objectif est de garantir que les opérations essentielles de l’entreprise peuvent continuer ou être rapidement rétablies en cas de perturbation.

4. Planification de la reprise

La planification de la reprise est un élément essentiel du PCA. Cette phase implique la création de plans détaillés pour la reprise des opérations après un incident. Cela comprend l’élaboration de procédures pour la reprise des systèmes informatiques, la gestion de la chaîne d’approvisionnement, et la communication avec les parties prenantes. Les plans de reprise doivent être pratiques, réalisables, et faciles à comprendre pour tous les employés concernés.

MEILLEURES PRATIQUES POUR UN PCA EFFICACE

La création d’un Plan de Continuité des Activités (PCA) est une étape vitale pour toute entreprise, mais pour qu’il soit véritablement efficace, certaines meilleures pratiques doivent être suivies. Ces pratiques garantissent que le PCA ne soit pas seulement un document théorique, mais un outil opérationnel et dynamique.

Engagement de la direction

Un PCA efficace nécessite un engagement fort de la part de la direction de l’entreprise. La haute direction doit non seulement approuver le plan, mais aussi activement participer à son élaboration et à sa mise en œuvre. Cet engagement se traduit par la mise à disposition des ressources nécessaires, le soutien à la formation et aux exercices de test, et l’intégration du PCA dans la culture et les processus de l’entreprise.

Communication et formation

Une communication efficace et une formation continue sont essentielles pour assurer que tous les employés comprennent le PCA et leur rôle en cas de crise. Cela inclut la diffusion régulière d’informations sur le PCA, la conduite d’exercices de simulation, et la mise à jour régulière des procédures. La formation ne doit pas être un événement ponctuel, mais un processus continu qui tient compte de l’évolution des risques et des changements dans l’entreprise.

Tests et révisions régulières

Un PCA doit être testé et révisé régulièrement pour s’assurer qu’il reste pertinent et efficace. Cela implique la réalisation d’exercices de simulation pour tester les différents aspects du plan, l’analyse des retours d’expérience après chaque exercice ou incident réel, et la mise à jour du plan pour refléter les nouvelles informations et les changements dans l’environnement de l’entreprise.

Intégration dans les opérations quotidiennes

Pour être efficace, un PCA doit être intégré dans les opérations quotidiennes de l’entreprise. Cela signifie que la continuité des activités doit être prise en compte dans toutes les décisions stratégiques, les processus opérationnels, et les projets de développement. L’intégration du PCA dans la routine quotidienne aide à garantir que le plan est toujours à jour et que les employés sont constamment conscients de leur rôle en cas de crise.

INTÉGRATION DU PCA DANS LA CULTURE D’ENTREPRISE

L’efficacité d’un Plan de Continuité des Activités (PCA) repose fortement sur son intégration dans la culture d’entreprise. Un PCA ne doit pas être perçu comme une série de procédures isolées ou un document à consulter uniquement en cas d’urgence, mais comme un élément intégral de la stratégie et des opérations quotidiennes de l’entreprise.

Sensibilisation et responsabilisation

La première étape pour intégrer le PCA dans la culture d’entreprise est de sensibiliser et responsabiliser tous les employés. Cela signifie les informer sur l’importance de la continuité des activités et leur rôle spécifique dans le PCA. Des sessions de formation régulières, des bulletins d’information, et des discussions ouvertes peuvent aider à renforcer la sensibilisation et à encourager l’engagement de chacun.

Exemples et études de cas

Utiliser des exemples réels et des études de cas de réussites et d’échecs en matière de PCA peut être très instructif. Cela permet non seulement de mettre en évidence l’importance du PCA, mais aussi de montrer concrètement comment il fonctionne en pratique. Des études de cas internes ou d’autres entreprises offrent des scénarios réels et aident à illustrer les bonnes pratiques et les erreurs à éviter.

Mise en pratique régulière

Pour qu’un PCA soit vraiment intégré dans la culture d’entreprise, il doit être mis en pratique régulièrement. Cela peut se faire par le biais d’exercices de simulation, de tests des systèmes de communication en cas de crise, ou d’examens des plans de reprise après sinistre. Ces activités aident non seulement à garantir que le PCA est toujours actuel et efficace, mais elles renforcent également la familiarité du personnel avec les procédures du PCA.

Valorisation des Contributions

Reconnaître et valoriser les contributions des employés à la continuité des activités renforce l’importance du PCA. Cela peut se traduire par des récompenses pour les initiatives innovantes en matière de continuité des activités, des mentions dans les communications internes, ou des opportunités de développement professionnel liées à la gestion de crise et à la résilience.

CONCLUSION

L’élaboration et la mise en œuvre d’un Plan de Continuité des Activités (PCA) efficace sont des démarches essentielles pour toute entreprise visant à assurer sa résilience face aux crises et aux imprévus. Comme nous l’avons exploré dans cet article, un PCA robuste nécessite une planification minutieuse, un engagement ferme de la direction, et une intégration profonde dans la culture de l’entreprise.

La préparation à des événements inattendus ne se limite pas à la création d’un document de procédures ; elle implique une sensibilisation continue, une formation régulière, et des tests pratiques pour s’assurer que le plan reste pertinent et opérationnel. L’intégration du PCA dans les opérations quotidiennes et la culture d’entreprise renforce non seulement la capacité de l’entreprise à répondre rapidement en cas de crise, mais contribue également à son développement stratégique et à sa croissance à long terme.

Un PCA efficace est un investissement dans la stabilité et l’avenir de votre entreprise. Il représente une assurance contre les perturbations, protège les actifs et les relations d’affaires, et renforce la confiance auprès des clients, des partenaires et des employés. Dans un monde en constante évolution, où les risques et les incertitudes sont omniprésents, la continuité des activités est plus cruciale que jamais.

Nous espérons que cet article vous a fourni des orientations précieuses pour l’élaboration de votre propre PCA. Rappelez-vous que la clé de la réussite réside dans la préparation proactive, l’adaptabilité, et l’engagement continu envers la résilience organisationnelle.

Crise & Résilience Magazine. Novembre 2023.